Régulièrement, la plateforme d’hébergement de code GitLab audit les codes source de ses clients. L’analyse montre des problèmes de sécurités courants liées à des librairies mais permet de mettre en place des modèles correctifs.

Ce constat était déjà livré par la plateforme GitHub en avril dernier, mais ce nouveau rapport apporte quelques nouveaux éclairages. Ces derniers mois elle observe une augmentation des projets intégrant des bibliothèques de codes vulnérables.

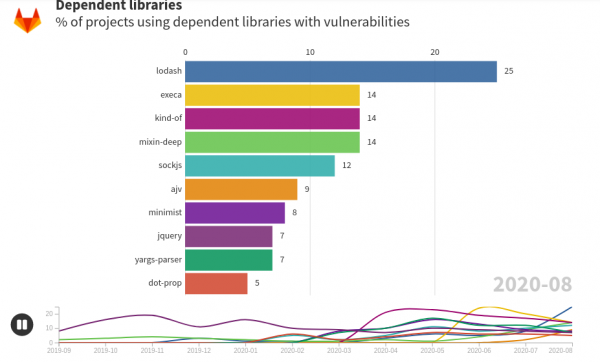

Wayne Haber, directeur de l'ingénierie déclare que « Le pourcentage de projets ayant des problèmes avec des bibliothèques dépendantes en cours d'utilisation a considérablement augmenté au cours de l'année 2019, passant de 26 à 69 %».« Cette situation vient confirmer le fait que la mise à jour des bibliothèques dépendantes doit en effet être priorisée en fonction des risques que ces bibliothèques présentent ». Dans l’analyse, Lodash et JQuery ont toutes deux une bonne place dans les rapports de sécurité comme source de vulnérabilités. La large utilisation de ces dernières autant que des mises à jour tardives en sont la principale cause.

Estimant que l'habitude de créer des applications avec des bibliothèques qui dépendent de bibliothèques plus petites a rendu la gestion de la sécurité des logiciels modernes complexe, la tenue des registres des conteneurs est une tâche essentielle pour GitLab. Les projets utilisant des conteneurs montrent d’ailleurs une décroissance des vulnérabilités observées.

L’analyse statique des failles non secrètes permet à GitLab d’établir une liste des plus fréquentes observées, on y trouve :

Dans les failles liées au secret, on trouve des erreurs habituelles liées à de mauvaises habitudes de développement, comme des clés présentes dans la base de données du code.

L’analyse dynamique a permis elle aussi de classer les vulnérabilité présentes par ordre de fréquence, on y trouve :

Source : about.gitlab.com